19/04/24 | Cyber

Biden istituisce la figura del CAIO (Chief Artificial Intelligence Officer)

Lo scorso 28 marzo è stato emanato il Memorandum M-24-10 il cui oggetto è: "Advancing Governance, Innovation, and Risk Management for Agency Use of Artificial Intelligence".

Il...

665

Leggi

11/04/24 | Cyber

La minaccia XSS e il ruolo del WAF

Tra gli attacchi informatici che sfruttano metodologie di script injection il Cross Site Scripting (XSS) è sicuramente uno dei più famosi e in questo breve articolo proverò a...

308

Leggi

05/04/24 | Cyber

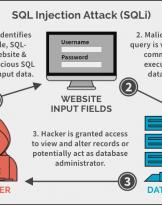

Come ingannare le difese per fare un attacco SQL con JSON

Come abbiamo visto precedentemente, le SQLi sono ancora temibili nonostante l'età. Se qualcuno si fosse perso le informazioni base su SQLi gli consiglio di dare uno sguardo al...

278

Leggi

02/04/24 | Cyber

Cosa sta accadendo nella community Linux: xz backdoor, attacco alla fiducia!

Appena tre giorni fa, il 29 marzo 2024, un nuovo attacco è stato scoperto: ha interessato un software open source che fa parte dei principali pacchetti di Linux, si tratta di XZ...

1566

Leggi

02/04/24 | Cyber

I rischi dell’esposizione online: il ruolo dell’Open-Source Intelligence

Il mondo attuale è sempre più orientato verso la digitalizzazione degli asset, come valute, proprietà fisiche ed intellettuali, smart contracts e, più in generale, dati. Le...

853

Leggi

25/03/24 | Cyber

“John The Ripper”

John The Ripper, da non confondere con “Jack the Ripper” (Jack lo squartatore, per intenderci) è uno strumento Open Source per l'audit (controllo) della sicurezza delle password e...

939

Leggi

19/03/24 | Cyber

AI e Cyber: quali competenze di programmazione occorrono?

Per quanto possa sembrar banale, la programmazione nasce in risposta alla richiesta di far eseguire compiti alle macchine: gli umani, necessitavano di un'interfaccia semplice per...

541

Leggi

13/03/24 | Cyber

In arrivo il Security Summit 2024!

Si terrà a Milano tra il 19 e il 21 marzo, l'evento principale del panorama della cybersecurity in Italia: il Security Summit. Organizzato su tre giorni di conferenze,...

170

Leggi

11/03/24 | Cyber

SQL Injection: sempre attuale nonostante l'età

Qualche settimana fa ho pubblicato un articolo dal titolo: "Attacco SQL Injection: di che si tratta?", pensando...

956

Leggi

06/03/24 | Cyber

Cyber e Intelligenza Artificiale nelle applicazioni militari

“La guerra Russo-Ucraina, il conflitto Israeliano contro Hamas” ha affermato il sottosegretario di Stato alla Difesa...

238

Leggi

04/03/24 | Cyber

Cloudflare hackerata: perché e da chi?

All'inizio del mese di febbraio è uscita la notizia dell'hackeraggio di Cloudflare. Nei titoli delle riviste si leggeva...

1724

Leggi

26/02/24 | Cyber

Attacco SQL Injection: di che si tratta?

Quante volte avete sentito parlare di SQL Injection e vi siete ripromessi di capire di che si tratta, senza poi avere...

886

Leggi

19/02/24 | Cyber

Cosa si intende per Digital Forensics

Nel mondo attuale si sente sempre più spesso parlare di incidenti cyber, di hacker e di gruppi APT.

In questo contesto...

426

Leggi

12/02/24 | Cyber

L'importanza dell'integrità dei dati

Cosa si intende per File Integrity Monitoring? Quali strumenti si utilizzano oggigiorno?

Due domande che richiedono...

294

Leggi

08/02/24 | Cyber

Cos'è un Web Application Firewall

Un Web Application Firewall, WAF per gli amici, è una applicazione di sicurezza che si occupa di proteggere...

653

Leggi

25/01/24 | Cyber

Come l'AI Act regolamenterà l'Intelligenza Artificiale in UE e che impatto avrà

“Quando vengono annunciati i risultati, gli occhi di Lee Sedol si gonfiano di lacrime. AlphaGo, un'intelligenza...

999

Leggi

26/12/23 | Cyber

Buon Cyber 2024

Ultimi giorni di dicembre, termina il 2023 e di solito è il momento di fare i conti dell'anno che si chiude ma io vado...

643

Leggi

15/12/23 | Cyber

Ing. Davide Ariu (Pluribus One): "Ci servono degli ottimi ingegneri del software"

Come ormai di consueto, proseguiamo la serie di interviste a società italiane che operano nel mondo della cyber e più...

887

Leggi

08/12/23 | Cyber

L'FSB è impegnato da anni in attacchi informatici contro il Regno Unito

Il Regno Unito ha accusato l'FSB di una lunga campagna di cyber hacking. Il governo britannico ha accusato i russi di...

1286

Leggi

01/12/23 | Cyber

Sicurezza Nazionale e Tecnologica: riflessioni sul divieto francese di usare WhatsApp

La recente iniziativa del governo francese di vietare l'uso di WhatsApp e altre app di messaggistica straniere ai...

2255

Leggi