14/09/20 | Cyber

Il Chief Information Security Officer, quali competenze?

Per molti professionisti della sicurezza informatica l'obiettivo finale della carriera è quello di assumere il ruolo di Chief Information Security Officer (CISO). Quella di CISO è...

699

Leggi

07/09/20 | Cyber

INTEL lancia la nuova generazione di processori Tiger Lake

Il due di settembre Intel ha annunciato il rilascio sul mercato della nuova generazione di processori, l'undicesima, chiamata "Tiger Lake".

La casa di Santa Clara annuncia...

1281

Leggi

31/08/20 | Cyber

Come competere nel Cyberspace: il nuovo approccio

Il 25 agosto 2020, su Foreign Affairs, è stato pubblicato un articolo molto interessante, firmato Nakasone e Sulmeyer. Il primo, Paul Miki Nakasone, comandante del U.S. Cyber...

709

Leggi

10/08/20 | Cyber

Trickbot: il trojan più diffuso nelle campagne COVID 19

Il malware Trickbot appartiene alla famiglia dei Trojan spyware, principalmente impiegato contro obiettivi del settore bancario.

La sua prima apparizione risale al 2016 e i suoi...

848

Leggi

07/08/20 | Cyber

Le nuove frontiere della Cyber Sicurezza

Aziende, istituzioni pubbliche e anche singoli cittadini potrebbero pagare a caro prezzo la rivoluzione tecnologica informatica che ci attende? Come contrastare i pericoli che ne...

947

Leggi

03/08/20 | Cyber

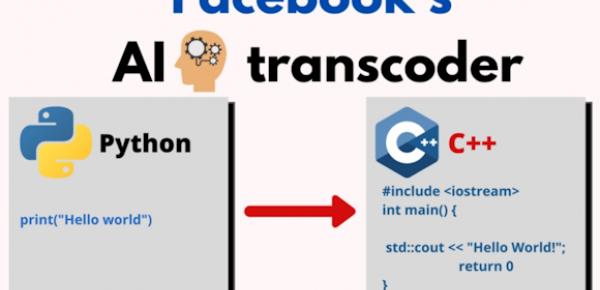

L'Intelligenza Artificiale per la conversione tra linguaggi di programmazione

Non ci stupiamo più quando sentiamo parlare di Intelligenza Artificiale, come peraltro aveva previsto Alan Turing ormai 70 anni fa, nel suo saggio "Computing Machinery and...

1133

Leggi

27/07/20 | Cyber

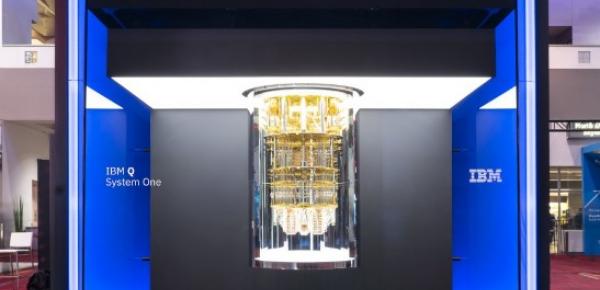

Il futuro della crittografia a chiave pubblica nell’era del quantum computing

Negli ultimi anni il mondo accademico, industriale e governativo ha investito energie e risorse nel campo della computazione quantistica, in computer che sfruttano i fenomeni...

1257

Leggi

20/07/20 | Cyber

Supercomputer europei hackerati: chi c'è dietro?

Nel maggio scorso sono apparsi alcuni articoli in cui si leggeva che diversi supercomputer europei (almeno dodici) sono stati hackerati, l'accesso disabilitato, e si è dovuto...

1262

Leggi

06/07/20 | Cyber

Mistero sulle cause dell'incidente avvenuto presso il sito nucleare di Natanz (Iran). Si tratta veramente di un attacco cyber?

Lo scorso venerdì 3 luglio le autorità della Repubblica islamica dell'Iran hanno ammesso che presso il sito di Natanz,...

2812

Leggi

29/06/20 | Cyber

L'Australia denuncia di essere sotto attacco cyber: la Cina sul banco degli imputati?

Il 19 giugno scorso il governo australiano ha denunciato pubblicamente di essere oggetto, ormai da tempo, di attacchi...

799

Leggi

22/06/20 | Cyber

Intervista al criminologo Bartolo Danzi: "La rete annulla la nostra coscienza"

Il cybercrime, cyberstalking, la cyberpedofilia sono problematiche molto diffuse che trovano terreno fertile nella ...

1188

Leggi

17/06/20 | Cyber

Cyber Security in Arabia Saudita: rassegna delle principali aziende governative

Nello scenario globalmente diffuso di Cyber Crime caratterizzato da attività criminose che sfruttano componenti della...

1579

Leggi

15/06/20 | Cyber

La sicurezza delle infrastrutture e dei servizi di accesso remoto al tempo del Covid-19

Lo scorso 29 marzo La Repubblica pubblicava un articolo il cui incipit era questo: “L'attuale crisi sanitaria e sociale...

587

Leggi

15/06/20 | Cyber

Fuga di dati riguardanti il sistema balistico nucleare Minuteman III?

I ransomware, come sappiamo, continuano da anni a colpire indisturbati e sembra che le cose non siano destinate a...

2017

Leggi

08/06/20 | Cyber

La cittadina di Weiz, in Austria, subisce un attacco ransomware

Weiz, cittadina austriaca di 11.000 abitanti è stata hackerata. I servizi pubblici online hanno subito furti di dati...

1563

Leggi

03/06/20 | Cyber

FuckUnicorn: ransomware camuffato da app Immuni

L’emergenza sanitaria mondiale ha creato numerose occasioni per veicolare offensive cyber. L’infrastruttura sanitaria,...

1432

Leggi

28/05/20 | Cyber

La regione "Ile de France" rilancia sulla Intelligenza Artificiale

La Francia è lanciata all'inseguimento dei big sulla strada dell'Intelligenza Artificiale. Non è una novità infatti la...

452

Leggi

25/05/20 | Cyber

easyJet: rubati i dati di 9 milioni di utenti

L’emergenza sanitaria mondiale ha avuto un impatto fortissimo sulle compagnie aeree, costrette a sospendere molti voli...

5058

Leggi

08/05/20 | Cyber

Geopolitica, Cyberthreat, Cyber Risk: Impatti, Valutazione, Dinamiche e Consapevolezza

L’impatto tecnologico sulla vita sociale ed economica non è oggetto di scelte, ma è inevitabile, nel bene e nel male,...

753

Leggi

05/05/20 | Cyber

Steganalisi e Machine Learning: una risposta europea

La steganografia è un meccanismo segreto di codifica delle informazioni attraverso un qualsiasi mezzo di trasmissione....

723

Leggi