22/11/21 | Cyber

Lo Smishing, questo sconosciuto

Si avvicina il Black Friday, evento commerciale di origine statunitense ma che per effetto della globalizzazione rappresenta un momento prenatalizio molto atteso anche da noi.

Si...

1528

Leggi

18/11/21 | Cyber

Trojan Source Attack, di che si tratta?

Che ne direste se fosse possibile ingannare i compilatori affinché producano dei file binari differenti dalla logica visibile agli occhi umani nel codice sorgente? Vi dimostriamo...

824

Leggi

15/11/21 | Cyber

Cybercriminali contro Pirati

Viviamo tempi davvero interessanti: esattamente dieci anni fa il Dipartimento della Difesa U.S. ha definito il dominio cyber come quinto dominio di arte bellica, ma è stato...

461

Leggi

08/11/21 | Cyber

Tecniche di Automazione dei sistemi di rete

Il riferimento all’utilizzo di tecniche di automazione ed eventualmente di AI (Artificial Intelligence) è diventato prassi comune nell’indirizzare molte problematiche di analisi...

373

Leggi

02/11/21 | Cyber

Lo strano caso del GreenPass di Spongebob

Un paio di giorni fa, mentre stavo facendo colazione, mi arriva un messaggio sullo smartphone che dice “Buongiorno. Parrebbe che abbiano leakato le chiavi per creare i green pass...

3489

Leggi

25/10/21 | Cyber

Strategia NATO per l'Intelligenza Artificiale

Lo scorso 21 ottobre 2021 i ministri della Difesa dei paesi NATO hanno approvato e rilasciato, per la prima volta, la strategia NATO per l'Intelligenza Artificiale (Artificial...

829

Leggi

20/10/21 | Cyber

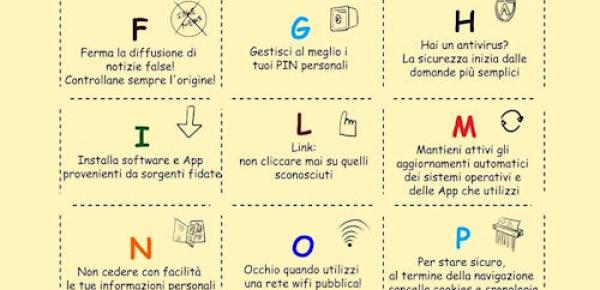

Ottobre, mese della Cyber Security

Difesa Online e SICYNT uniti nel mese della Cyber Security vi invitano a condividere l'ABC della Sicurezza sulle Informazioni Digitali.

Stampatene una copia per la classe dei...

429

Leggi

18/10/21 | Cyber

L'impatto dell'Artificial Intelligence sulla analisi di intelligence

Riprendiamo il discorso, solo accennato in un precedente articolo, relativo al ruolo della Intelligenza Artificiale nel campo della analisi di intelligence.

La domanda che ci...

645

Leggi

14/10/21 | Cyber

L’evoluzione dei Sistemi Operativi

Il computer così come lo conosciamo, ossia un dispositivo di dimensioni ridotte e relativamente economico, capace di...

3047

Leggi

13/10/21 | Cyber

Vulnerabilità Zero Day: le nuove e potenti cyber armi

Che i virus informatici siano ormai una minaccia consistente e persistente per le aziende è cosa che sanno un po’ tutti...

1327

Leggi

11/10/21 | Cyber

Quantum Supremacy: la corsa italiana

Negli ultimi anni il termine Quantum Computing è sempre più usato anche al di fuori dei laboratori di ricerca,...

1371

Leggi

06/10/21 | Cyber

Deep Instinct: dalla rilevazione alla prevenzione

È appurato che gli antivirus non sempre siano in grado di proteggerci. In uno studio del 2012, il giornalista esperto...

551

Leggi

04/10/21 | Cyber

Situational Awareness, Artificial Intelligence, cyber security e sistemi adattivi

Nel mondo moderno è sempre più importante prendere decisioni consapevolmente in tempi relativamente brevi. È il caso...

1005

Leggi

27/09/21 | Cyber

Sistemi adattivi e Situational Awareness

Il mondo cambia ad una velocità incredibile... in tutti i settori.

Cosa direste se da un giorno all'altro non doveste...

949

Leggi

22/09/21 | Cyber

Cisco Networking Academy, una risorsa!

Capita spesso che per trovare un corso interessante e ben fatto si debba pagare un occhio della testa, magari dovendosi...

705

Leggi

20/09/21 | Cyber

Diritto bellico e simboli di protezione umanitaria nel cyber-spazio

Si cresce nelle Scuole militari con il principio - morale, prima che giuridico - di non attaccare mai chi, nel campo di...

913

Leggi

08/09/21 | Cyber

Cyber Security: differenze tra Firewall e Web Application Firewall

Districarsi fra i prodotti per la sicurezza informatica, confrontarli per poi sceglierli non è affatto facile, nemmeno...

1698

Leggi

06/09/21 | Cyber

Il chaos nel cosmo(DB)

Qualche giorno fa, mentre spiragli di frescura si insinuavano nella canicola agostana, appariva nuovamente sui social...

550

Leggi

02/09/21 | Cyber

Il nuovo SOC Exprivia: tra tecnologia e territorio

In questo periodo parlare di Cyber security è sempre più comune, anche se non sempre se ne parla con cognizione di...

611

Leggi

30/08/21 | Cyber

Internet of Things: l’Internet degli Oggetti

Il termine Internet of Things o IoT, spesso tradotto erroneamente con Internet delle Cose quando sarebbe più opportuna...

492

Leggi