25/08/21 | Cyber

E quindi andiamo in cloud, ma con attenzione!

Per citare un famoso detto americano, il cloud è la migliore invenzione dal pane affettato ai giorni nostri!

È una di quelle invenzioni storiche che cambiano abitudini, paradigmi...

925

Leggi

21/08/21 | Cyber

Verso i software "ad origine controllata e garantita". Basteranno a renderci più sicuri?

Il presidente Biden ordina la etichettatura di sicurezza dei software e la comunicazione al consumatore della lista degli ingredienti di cui è composto. Lo scopo è quello di...

660

Leggi

17/08/21 | Cyber

OWASP ZAP – Zed Attack Proxy

Questo che sto per descrivervi è un evento che accadeva spesso anni fa ma adesso, per fortuna, è diventato piuttosto raro: siamo su un portale web che raccoglie recensioni di film...

1553

Leggi

16/08/21 | Cyber

DNS e sicurezza informatica

Le tecnologie intelligenti risolvono i problemi, le tecnologie efficaci li prevengono.

Cosa sono i DNS?

L’acronimo DNS (Domain Name System) indica il Sistema (di Nomi di Dominio...

873

Leggi

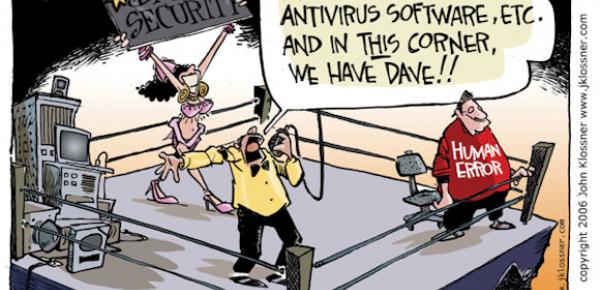

11/08/21 | Cyber

PEBKAC: il problema del livello 8

PEBKAC. Mai sentita questa parola, di origine nerd ma che rappresenta una delle piaghe maggiori e più difficilmente risolvibili della sicurezza informatica?

È un acronimo,...

2489

Leggi

09/08/21 | Cyber

Windows 11, un sistema operativo ancora più sicuro

We want to move people from needing Windows,

to choosing Windows,

to loving Windows.

[Satya Nadella]

Microsoft ha avuto l’ambizione di far sì che Windows non fosse solo un sistema...

1865

Leggi

04/08/21 | Cyber

Un nuovo modo per certificare i software open-source. La sfida del progetto AssureMOSS

L’Europa dipende in larga parte da software open-source progettati principalmente all’estero. All’interno del Mercato unico digitale Europeo la maggior parte del software è ...

659

Leggi

02/08/21 | Cyber

Internet-of-Things, una tecnologia a rischio sistemico. Ecco perché

Per Internet-of-Things (IoT) si intendono tutte quelle tecnologie che abilitano all’uso degli oggetti intelligenti, cioè dei sensori e degli attuatori che, collegati ad internet,...

736

Leggi

28/07/21 | Cyber

Cybersecurity: stabilire la priorità nel rimedio della superficie vulnerabile

La prioritizzazione è l’arte di rispondere alle domande "da dove comincio?" e "con cosa proseguo?"

In questo articolo...

1098

Leggi

26/07/21 | Cyber

Windows contro Sourgum

È sabato 17 Luglio 2021 ed insieme a Alessandro Rugolo, Danilo Mancinone, Giorgio Giacinto e le rispettive famiglie ci...

1374

Leggi

21/07/21 | Cyber

Estonia e Russian Special Services influence operations in Cyberspace

Secondo il report annuale "International security and Estonia" del 2021, la Russia continua ad essere la principale...

513

Leggi

19/07/21 | Cyber

Intelligenza Artificiale: tecniche di elusione e difese informatiche

È controintuitivo rispetto all’idea di razionalità, velocità, efficacia ed efficienza che ci siamo fatti dei computer,...

591

Leggi

14/07/21 | Cyber

Fake News, Deepfake, Fake People: la nuova frontiera della Cyber Security

Durante il lockdown dello scorso anno mi misi a scrivere un articolo che non ebbe mai la luce e che aveva come...

1579

Leggi

12/07/21 | Cyber

Dai dati grezzi alle informazioni fruibili: visibilità e osservabilità

C’era una volta l’IT tradizionale... In un perimetro aziendale ben definito e limitato convivevano server, router,...

460

Leggi

07/07/21 | Cyber

Confidentiality – Integrity – Availability nella Operation Technology in ottica Industria 4.0: parte seconda

Un sistema automatizzato di produzione gestito in Industria 4.0 ha necessariamente a disposizione una rete interna/...

286

Leggi

06/07/21 | Cyber

Sopravvivere sotto attacco: la cyber-resilienza

Come più volte richiamato su queste pagine, e ribadito qualche giorno fa dall’Autorità Delegata del Sistema di...

667

Leggi

05/07/21 | Cyber

Il Sistema Operativo: l'anima dei PC

Possiamo affermare che la prima grande rivoluzione informatica si è avuta con la nascita dei Sistemi Operativi che ha...

4017

Leggi

30/06/21 | Cyber

Social Engineering: perché le aziende dovrebbero temerlo?

“La sicurezza informatica è difficile (forse anche impossibile), ma immagina per un momento di esserci riusciti. La...

1081

Leggi

28/06/21 | Cyber

Confidentiality – Integrity – Availability nella Operation Technology in ottica Industria 4.0: parte prima

Con questo studio vogliamo invitarvi a conoscere meglio il mondo della Operational Technology (O.T.) con riferimento...

584

Leggi

23/06/21 | Cyber

Diversity & Inclusion: la cyber-tutela delle fasce deboli

Nella valutazione del rischio cibernetico, la considerazione di una larga fetta di vulnerabilità si fonda su evidenze e...

414

Leggi