Gli Stati contemporanei risultano oggi fortemente dipendenti dalla rete informatica. Ciò è vero sia per quanto concerne la vita dei singoli cittadini, sia per le istituzioni di un Paese. Essa è divenuta ormai indispensabile per il loro funzionamento e, se da un lato costituisce un enorme facilitatore consentendo una pressoché immediata disponibilità e capacità di scambio di informazioni, di contro presenta una fragilità intrinseca del sistema.

Nonostante tutte le precauzioni poste in essere al fine di proteggerla, essa può essere violata in qualsiasi momento e danneggiata anche nei punti più vitali, generando danni superiori a quelli di attacchi fisico-cinetici condotti con armamenti e tecniche convenzionali, con costi e rischi sensibilmente inferiori. Infatti, tutti i sistemi fisici e le cosiddette infrastrutture critiche, come centrali elettriche, ospedali, sistemi di controllo del traffico ferroviario o aereo, sono collegati e controllati attraverso sistemi informatici interconnessi tra loro.

Questa metodologia di guerra, definita cyberwarfare, ha modificato lo spettro dei conflitti, tanto da indure la NATO ad elevare lo spazio cibernetico (cyberspace) a “quinto dominio” dopo terra, mare, cielo e spazio1 e, a sua volta, è definito:

“Insieme delle infrastrutture informatiche interconnesse, comprensivo di hardware, software, dati ed utenti nonché delle relazioni logiche, comunque stabilite, tra di essi.”2

Esistono molte metodologie di attacco nella guerra cibernetica, tra le quali le più significative sono:

-

attacco ad infrastrutture critiche: attacco rivolto a servizi essenziali per un paese tra i quali quelli energetici, idrici, dei combustibili, delle comunicazioni, commerciali, dei trasporti e militari;

-

vandalismo web: attacchi volti a modificare pagine web senza averne l’autorizzazione, chiamati in gergo deface, o a rendere temporaneamente inagibili i server (attacchi denial of service);

-

disarticolazione delle apparecchiature (equipment disruption): attacchi nei confronti di unità militari che utilizzano computer e satelliti per coordinarsi al fine di intercettare, modificare o sostituire ordini e comunicazioni per la compromissione delle operazioni;

-

raccolta dati: azioni finalizzate ad intercettare o modificare informazioni classificate non adeguatamente protette. In tale ambito meritano di essere segnalate due tecniche piuttosto sofisticate: lo sniffing e lo spoofing.

Lo sniffing è “… una sorveglianza ed intercettazione tendenzialmente passiva di dati in transito su una rete telematica, in questo modo è possibile appropriarsi di dati, magari criptati, che possono essere decrittati in un secondo momento, al fine di ottenere le informazioni ivi contenute. Nel concreto queste attività di intercettazione sono condotte per mezzo di analizzatori di rete (c.d. sniffer), sia in forma fisica, che in forma di programma informativo, e che spesso sono dotati sia di capacità di filtraggio dei dati (onde intercettare solo i pacchetti di dati ritenuti di interesse) sia di capacità di memorizzazione dei dati intercettati.”3

Lo spoofing è: “…l’impersonificazione da parte di un utente malevolo di un dispositivo ovvero di un altro utente, al fine di impadronirsi di dati, di diffondere malware o, comunque, di superare i controlli di accesso ai sistemi. La multiformità di questa tecnica è insita nel fatto che la falsificazione può avere ad oggetto una grande variabile di componenti di una comunicazione. Ad esempio, è possibile falsificare la parte iniziale di un treno di impulsi, affinché la rete lo riconosca come autorizzato all’accesso (IP spoofing). Ma è anche possibile deviare la comunicazione verso un attaccante, che finge di essere il mittente o destinatario vero (DNS spoofing). Ancora è possibile combinare questa tecnica con il phishing per simulare che la e-mail-esca giunga da un indirizzo che l’utente possa riconoscere come reale.”4

Lo spoofing è: “…l’impersonificazione da parte di un utente malevolo di un dispositivo ovvero di un altro utente, al fine di impadronirsi di dati, di diffondere malware o, comunque, di superare i controlli di accesso ai sistemi. La multiformità di questa tecnica è insita nel fatto che la falsificazione può avere ad oggetto una grande variabile di componenti di una comunicazione. Ad esempio, è possibile falsificare la parte iniziale di un treno di impulsi, affinché la rete lo riconosca come autorizzato all’accesso (IP spoofing). Ma è anche possibile deviare la comunicazione verso un attaccante, che finge di essere il mittente o destinatario vero (DNS spoofing). Ancora è possibile combinare questa tecnica con il phishing per simulare che la e-mail-esca giunga da un indirizzo che l’utente possa riconoscere come reale.”4

-

propaganda: messaggi spediti o resi disponibili in rete allo scopo di influenzare l’opinione pubblica (guerra psicologica e fake news).

Tra le armi utilizzate da questi cyber guerrieri le più comuni sono i malware ovvero software che compromettono o danneggiano il normale funzionamento di un sistema o delle informazioni che esso gestisce od elabora. All’interno di questa famiglia troviamo i virus informatici (malware che sfruttando le vulnerabilità di un sistema operativo, arrecano danni al sistema stesso, rallentandolo o rendendolo inutilizzabile) ed i trojan (malware nascosti all’interno di altri programmi che una volta attivati, spesso dallo stesso operatore legittimo ma ingannato, consentono un controllo remoto del computer da parte di terzi).

Tali attacchi vengono generalmente perpetrati dai cosiddetti hacker informatici, ma quando la minaccia diventa più complessa sia per quanto riguarda le metodologie e tecnologie utilizzate che gli obiettivi contro cui esso è svolto, si parla di Advanced Persistent Threats (APT),5 definizione coniata dalla U.S. Air Force nel 2006.

Analizzando questo acronimo si comprende che:

-

Advanced: l’avversario è dotato sia di elevate competenze tecniche, sia di cospicue risorse tecnologiche ed economiche. Questo significa che per gli attacchi è in grado utilizzare non solo software pubblicamente disponibili, ma anche creati ad hoc, più versatili e complessi da rilevare. Inoltre, per raccogliere informazioni sui propri obiettivi il gruppo potrebbe servirsi di strumenti estremamente sofisticati e, potenzialmente, anche appoggiarsi ai servizi di intelligence del paese di provenienza;

-

Persistent: l’avversario non è guidato da una mentalità predatoria e opportunistica mirata al raggiungimento di obiettivi immediati. L’approccio è persistente e mantenere l’accesso ai sistemi per il più lungo tempo possibile è un fattore chiave di ogni APT. Maggiore è il tempo speso all’interno dell’infrastruttura-bersaglio senza essere identificati, maggiori saranno le informazioni raccolte, il guadagno per l’attaccante e il danno per la vittima;

-

Threat: si tratta di una minaccia organizzata, dotata di scopi, volontà ben precisa e visione strategica che non effettua attacchi “a strascico” sperando di ottenere qualcosa.

Una struttura così composta comporta un ingente impiego di risorse tecnologiche e finanziarie, oltre a tempi molto elevati di preparazione ed esecuzione dell’attacco; per queste ragioni l’entità degli obiettivi degli APT è normalmente di grande rilevanza.

Allo Stato attuale si contano più di 300 APT operanti nel cyberspace. Vogliamo porre la nostra attenzione sull’APT28, in quanto minaccia particolarmente emblematica della varietà degli obiettivi di questa tipologia di intelligence estremamente aggressiva e pervasiva.

Nessuno è al sicuro: alcuni esempi di attacchi di APT 28

Nel corso degli ultimi 10 anni gli esperti hanno attribuito ad APT 28 numerosi attacchi, che sono spesso risultati nella perdita di informazioni sensibili e nel loro utilizzo per screditare o delegittimare attori statuali o organizzazioni internazionali.

A seguito dell’evoluzione politica degli anni Novanta dello scorso secolo, in cui si è verificata la caduta del muro di Berlino che ha contribuito in modo significativo al successivo disfacimento dell’Unione Sovietica, molte neo-costituite Repubbliche ex-sovietiche si sono successivamente aggregate all’Unione Europea ovvero alla NATO, nonostante il governo russo abbia più volte dimostrato di avere ancora interessi economici, politici e militari in quelle aree definite satellite. Proprio questi governi sono spesso oggetto di attacchi da parte di APT 28.

Un esempio su tutti è quello rappresentato dagli attacchi, con almeno due tentativi specifici, nei confronti della Georgia, paese in cui molti cittadini esprimono un forte sentimento filoeuropeo. Il primo attacco del 2013 ha avuto come target il Ministero degli interni: utilizzando una e-mail ritenuta legittima dal destinatario, APT 28 ha indotto la vittima ad aprire un file excel con un elenco di patenti di guida, attraverso cui si è attivata una cosiddetta backdoor per l’esfiltrazione di dati e la compromissione dei sistemi informatici governativi locali. Nello stesso anno vi è stato un secondo attacco con un’esca costituita da un documento apparentemente riconducibile al sistema operativo Windows di Microsoft, ma con all’interno un apposito malware atto a minare la sicurezza della rete informatica e permetterne la penetrazione. Inoltre, nello stesso periodo sono stati rilevati tentativi di attacco alla rete del Ministero della difesa, con particolare attenzione a tutti i dati concernenti l’addestramento condotto da contractors statunitensi alle forze armate del paese caucasico.

In un contesto simile si devono inoltre considerare le registrazioni da parte di APT 28 di domini web simili a quelli dei legittimi siti e governi di notizie dell’Europa Orientale, come ad esempio standartnevvs(.)com molto simile al sito bulgaro di notizie online il cui vero indirizzo è standartnews.com, oppure qov(.)hu(.)com simile all’estensione di dominio governativo ungherese gov.hu ed ancora, il falso dominio mail(.)q0v(.)pl, che in modo ingannevole e deliberato, riconduce al vero mail-server polacco mail.gov.pl. Queste ed altre registrazioni di domini utilizzati per effettuare attacchi non solo suggeriscono che APT 28 è interessato agli affari politici dell’Europa Orientale, ma anche che il gruppo prende di mira direttamente i governi di quella parte del continente. Inoltre, APT 28 ha registrato un dominio simile a quello utilizzato per le sessioni di pianificazione e condotta (baltichost [.] Org) dopo le esercitazioni militari di pianificazioni logistiche congiunte tra i Paesi Baltici a rotazione ed i partner della NATO, effettuate dal 2009.

Questo evento suggerisce che APT 28 ha cercato di carpire dagli obiettivi informazioni sensibili di natura militare sia di livello tattico, sia strategico. In aggiunta, nei confronti della NATO, eventi simili si sono verificati quando ulteriori domini falsi, sempre riconducibili ad APT 28 sono stati creati per ingannare gli utenti. In particolare, quando è stato scoperto il dominio nato.nshq(.)in, straordinariamente simile al vero sito web del Quartier Generale delle Operazioni Speciali della NATO nshq.nato.in, oppure come nel caso di inganno nei confronti degli utenti dell’Organizzazione per la Cooperazione e lo Sviluppo Economico (OCSE) ai danni della quale era stato creato il falso dominio login-osce(.)org, parallelo a quello vero osce.org. Successivamente, a partire dal 2014, allo scopo di carpire informazioni sulle nuove piattaforme e sistemi d’arma destinati ad uso militare sviluppate da Paesi europei, APT 28 è stato in grado di creare domini falsi tesi ad ingannare i militari che hanno partecipato a vari eventi espositivi come, ad esempio, l’Air Show di Farnborough (Gran Bretagna) del 2014 e non solo. Un ulteriore esempio di una raffinata capacità di procurarsi informazioni, si è avuto in occasione della creazione e registrazione del falso dominio smigroup-online.co(.)uk, riconducibile al gruppo SMi Group, una società che pianifica eventi per i settori della difesa, sicurezza, energia, servizi pubblici, finanza e settori farmaceutici.

Ad oggi, tra gli attacchi portati a termine da APT 28, uno di quelli che ha riscosso maggiore impatto mediatico risulta essere il caso della violazione e compromissione dei database di WADA (World Anti-Doping Agency), l’agenzia internazionale antidoping, in occasione delle Olimpiadi di Rio del 2016. Tale attacco è un esempio paradigmatico dell’efficacia dell’approccio ibrido alla cyber warfare, se si confronta la facilità e le risorse impiegate per effettuare l’attacco e gli effetti di delegittimazione morale e professionale che hanno subito gli atleti, le federazioni e di conseguenza gli stati colpiti. Questi eventi si sono verificati in seguito all’esclusone di molti atleti russi dai Giochi Olimpici, dopo la pubblicazione di un pesante rapporto di una commissione della WADA e dal conseguente scandalo doping. Nell’agosto 2016 APT 28 è riuscito ad ottenere l’accesso al database del sistema di amministrazione e gestione antidoping di WADA (WADA’s Anti-Doping Administration and Management System-ADAMS) tramite un’azione di spear phishing e furto di credenziali a danno dell’atleta russa Yuliya Stepanova. Utilizzando queste credenziali APT 28 è riuscito ad entrate nei database e ad impossessarsi dei dati medici di tutti gli atleti partecipanti alle Olimpiadi, tra i quali le esenzioni per uso terapeutico di alcune sostanze considerate dopanti, concesse dalle federazioni sportive internazionali e dalle organizzazioni nazionali antidoping. APT 28 ha quindi divulgato una lista di atleti in maggioranza americani, tedeschi, britannici (tra i quali le tenniste Serena e Venus Williams e la ginnasta Simone Biles) che, benché risultati positivi ai controlli anti doping, non sono stati sanzionati in ragione delle esenzioni a loro concesse. Questi documenti, sostengono gli hacker, rappresenterebbero la prova che alcuni sportivi, in ragione della loro nazionalità, ricevono un trattamento di favore e di contro l’infondatezza e l’illegittimità delle sanzioni nei confronti degli atleti russi. APT 28, dunque, ha sfruttato la combinazione tra la semplicità dei moderni sistemi tecnologici, la sottovalutazione delle misure della sicurezza digitale e le capacità del proprio personale specializzato per portare a termine una nuova forma di operazioni informative a livello strategico, utilizzando anche ambiti insoliti come quello sportivo o dell’antidoping.

Nessuno è al sicuro: il “dossieraggio” della società di sicurezza privata Equalize

Nessuno è al sicuro: il “dossieraggio” della società di sicurezza privata Equalize

Gli eventi “informatici” che hanno scosso il nostro Paese nell’autunno del 2024 non sono meno suscettibili di una trattazione in un articolo come questo. Il riferimento è al caso di “dossieraggio” attuato a livello nazionale dall’agenzia di intelligence privata Equalize, con tutte le implicazioni che ha avuto a livello internazionale. Certamente il fenomeno del “dossieraggio” come strumento per il perseguimento di scopi privati in ambito istituzionale non è di per sé una novità, Né si tratta di una prerogativa squisitamente nazionale: basterebbe leggere uno dei tanti romanzi di James Ellroy, in cui si narrano con dovizia di particolari le procedure dell’Fbi e di altre agenzie governative e private statunitensi negli anni della “caccia alle streghe”, ufficialmente deputata ad individuare e reprimere l’infiltrazione del comunismo in territorio americano. Per fornire un quadro immaginifico di quanto verificatosi in Italia nel lungo autunno del Ventiquattro, ci sembra efficace un estratto di un monologo interiore di un personaggio di fantasia, Maurizio Ferri, agente del Sisde che lavora sotto copertura, partorito dalla penna di Mauro Marcialis, autore nostrano che vanta una lunga carriera come sottufficiale della Guardia di Finanza:

“Quarantatré anni, ventiquattro di servizio. Ho visto di tutto! Ho visto impronte palesi divenire bruciature inspiegabili, ho visto bruciature inspiegabili divenire impronte palesi. Ho visto elenchi di farabutti trasformarsi in liste elettorali, ho visto potenziali parlamentari trasformarsi in carne da macello. Ho visto interi schedari polverizzarsi, ho visto polveri ricomporsi fino a creare archivi ufficiali.”6

È evidente l’ispirazione al monologo pronunciato in punto di morte dal replicante Roy Batty nel film di fantascienza Blade Runner, ma l’attività di cyber-espionage realizzata in Italia dalla Equalize traspone la dimensione distopica del film di Ridley Scott in una realtà dai toni certamente meno epici.

Tra il 2022 e il 2024 circa ottocentomila tra persone e società sono state oggetto di raccolta di informazioni condotte con metodi illegittimi, attraverso l’intrusione in personal computer e telefoni cellulari, al fine di creare dei dossier da utilizzare per scopi privati a disposizione della società di sicurezza Equalize:

“Di certo, gli spioni erano spesso i manutentori e responsabili della sicurezza informatica dei sistemi informatici dei soggetti o società, spesso istituzionali, spiati. Intorno alla società di sicurezza Equalize si muoveva un mondo al di sopra di ogni sospetto di manager e poliziotti, persone con un tessuto relazionale e un patrimonio di contatti che ha consentito alla società e ai suoi proxy di muoversi con facilità, disinvoltura e agilità. … Di sicuro solo i sedici indagati per associazione a delinquere finalizzata ad accesso abusivo a banche dati, corruzione, estorsione e una scia di altri reati sono in grado oggi di spiegare perché hanno raccolto milioni di dati privati e riservati sulle più alte cariche dello Stato, su aziende, politici e privati e quale uso volevano farne.”7

Nell’inchiesta sono emerse figure di spicco che rimandano con immediatezza ad un clima quale quello descritto da Marcialis: Enrico Pazzali, presidente della Fondazione Fiera Milano e principale socio della Equalize; l’ex “superpoliziotto” dell’antimafia Carmine Gallo, amministratore delegato della società; gli ingegneri Samuele Calamucci e Gabriele Pegoraro, esperti hacker; Giuliano Schiano, maresciallo della Guardia di finanza in forza alla Direzione Investigativa Antimafia di Lecce. Il sistema prevedeva che la società Equalize s.r.l., assieme a società fittizie quali la Develope and go S.r.l.s. (D.a.g.) di proprietà di Giulio Cornelli e con sede a Reggio Emilia e la Mercury Advisor - che, insieme a una società di investigazioni reggiana, costituiscono le uniche due società a cui Dag S.r.l.s. offriva ufficialmente servizi -8 mettessero a disposizione le proprie risorse in termini di uomini, mezzi, competenze e contatti per indagini commissionate da privati a fini commerciali, privati, politici.

Le banche dati violate sono le più importanti e strategiche del sistema paese: il Sistema di interscambio (Sdi) e il sistema Serpico dell’Agenzia delle Entrate, utilizzati rispettivamente per la gestione delle fatture elettroniche e per il controllo delle dichiarazioni dei redditi; il sistema informatico valutario (Siva), da cui passano tutte le segnalazioni di operazioni sospette; le banche dati dell’Inps e dell’anagrafe nazionale (Anpr). Con questi dati a disposizione si può procedere ad attività di social engineering con cui ricostruire la vita delle persone, violandone la privacy e i percorsi di vita. L’organizzazione sotto inchiesta ha “una struttura a grappolo”, in cui ogni componente e collaboratore ha a sua volta contatti nelle forze dell’ordine e nelle varie ramificazioni della pubblica amministrazione, con cui raccogliere dati in modo illegale.

In una intercettazione, Calamucci dichiara:

“Noi abbiamo la fortuna di avere clienti top in Italia...i nostri clienti importanti... contatti tra i servizi deviati e i servizi segreti seri ce li abbiamo, di quelli lì ti puoi fidare un po' di meno, però, li sentiamo, fanno chiacchiere, sono tutte una serie di informazioni ma dovrebbero diventare prove, siccome quando poi cresci, crei invidia, soprattutto”9.

Ma non basta. Secondo i magistrati incaricati dell’inchiesta, l’AD Gallo (foto) avrebbe avuto rapporti con la criminalità organizzata e, a riprova delle pericolosità del gruppo, ci sarebbero anche 128 accessi abusivi all’archivio dell’Aisi (il servizio segreto interno). Il gruppo si vanta di “essere dentro il Viminale” e di aver “clonato un account mail della Presidenza della Repubblica”.

Ma non basta. Secondo i magistrati incaricati dell’inchiesta, l’AD Gallo (foto) avrebbe avuto rapporti con la criminalità organizzata e, a riprova delle pericolosità del gruppo, ci sarebbero anche 128 accessi abusivi all’archivio dell’Aisi (il servizio segreto interno). Il gruppo si vanta di “essere dentro il Viminale” e di aver “clonato un account mail della Presidenza della Repubblica”.

Riguardo alle attività riportate dalla cronaca, tuttavia, sembrerebbe che la condotta sia stata meno sofisticata di quanto si possa immaginare, poiché nella maggior parte dei casi si è trattato di semplice social engeneering, con la sottrazione delle credenziali di accesso remoto: in un caso mediante furto della carta elettronica e utilizzo della password scritta sotto la tastiera; in un secondo caso il soggetto che si autenticava è stato filmato alle spalle e si è così ricostruita la password; in un altro caso ancora hanno agito attraverso il phishing sulla e-mail personale della vittima, ottenuto accesso alla quale hanno poi ricostruito tutto il file di log.

Non ci sono solo personalità italiane, però, tra le vittime del “dossieraggio”. Tra gli attenzionati troviamo anche due oligarchi russo-kazaki molto vicini a Putin e con affari in Italia. Si tratta di Andrey Toporov, attivo in Italia nel campo turistico, titolare di hotel di lusso fra Cortina d'Ampezzo e il litorale di Jesolo e di Victor Kharitonin, magnate nel campo farmaceutico, amico e socio di Roman Abramovich e già inserito dalla rivista Forbes tra gli uomini più ricchi al mondo:

“La banda milanese degli spioni avrebbe fatto ricerche su investitori stranieri, in particolare russi. E avrebbe tentato di costruire all’estero una rete di server con cui aggirare i controlli, forse pure per fornire informazioni ad «agenzie straniere». C’è anche questo nell’inchiesta della Dda di Milano, coordinata dal pm Francesco De Tommasi, che ha portato anche al sequestro di server in Lituania utilizzati per penetrare nelle banche dati del Viminale. È stato Nunzio Samuele Calamucci, l’hacker del gruppo, a svelare che la «piattaforma Beyond», il software aggregatore di informazioni creato dalla banda, «è collegata a due server centrali, uno situato a Londra e uno ubicato in Lituania». A Londra sarebbe stata costituita una società specchio di quella milanese, la Equalize Ltd, in cui avrebbe operato un gruppo di «ragazzi» che si sarebbe occupato di «accessi diretti» all’archivio Sdi delle forze dell’ordine. Per questo, gli inquirenti valutano anche l’ipotesi di una rogatoria verso le autorità inglesi. In questo contesto sono saltati fuori i contatti con «servizi segreti, pure stranieri», e i report su alcuni imprenditori russi.”10

E proprio quest’ultima parte del “dossieraggio” apre prospettive complesse e interessantissime su scenari degni dei migliori intrighi dei romanzi di John Le Carrè, con oscure trame che vedrebbero coinvolti il Mossad e il Vaticano. Quanto sia vero o meno, non si può negare un certo fascino all’intera vicenda:

“L’incontro con gli 007 israeliani si svolge l’8 febbraio 2023. Il gancio è un ex carabiniere dei Ros con incarichi nel Sismi che si chiama Vincenzo De Marzio. Lo accompagnano due uomini non identificati «che rappresenterebbero un’articolazione dell’intelligence dello Stato di Israele». Vogliono un monitoraggio degli attacchi di hacker russi e l’intercettazione dei movimenti bancari del Gruppo Wagner. Perché vogliono fermare il finanziamento degli oligarchi alla banda di Prigozhin. In cambio promettono informazioni sul traffico illecito di gas iraniano in Italia. E un milione di euro di compenso.

Poi c’è il report chiesto dal Vaticano. «I dati mi servono per andare contro l’oligarca, il braccio destro di Putin. La aiutiamo la Chiesa contro la Russia o no?», dice Calamucci. «Se ci pagano…», risponde Gallo. «Pro bono per il Papa?», dicono scherzando.”11

Va detto che il caso dell’Equalize, ancorché il più eclatante, è stato solo l’ultimo in ordine di tempo di una serie di eventi analoghi:

“L'inchiesta sul dossieraggio scoppiata a Milano e che vede coinvolti nomi della finanza e non solo non è un caso isolato ma solo l'ultimo di una serie di episodi analoghi accaduti dall'inizio dell'anno. …

Si comincia con quello che è stato definito il «Caso Striano», dal nome del Tenente della Guardia di Finanza finito nella maxi inchiesta della Procura di Perugia capace di portare alla luce una vera e propria attività illecita legata a migliaia e migliaia di accessi illeciti su diverse banche dati per creare veri e propri «dossier» su vip e politici. A dare il via alle indagini la denuncia del ministro della difesa, Guido Crosetto, uno dei principali bersagli dell'attività di Pasquale Striano, ma non solo. …

Il secondo è molto più recente. Poche settimane fa la magistratura romana ha fermato un giovane, Carmelo Miano, insospettabile ed incensurato. Intercettazioni ambientali ed una ampia attività investigativa oltre che tecnica ha portato alla luce l'irruzione del ventiquattrenne nelle banche dati del Ministero della Giustizia e di diversi Tribunali del paese. Si è scoperto che Miano aveva a disposizione le mail di centinaia di giudici e magistrati sparsi in tutta Italia oltre che le password d'accesso dei computer di quasi 50 magistrati inquirenti. …

Pochi giorni dopo a Bari si scopre l'attività illecita di un dipendente di una filiale di Intesa Sanpaolo, Vincenzo Coviello. Il bancario ha controllato, per quella che lui stesso ha definito ai magistrati «semplice curiosità personale» i movimenti dei conti correnti di diversi politici, primi tra tutti quelli del presidente della Repubblica, Mattarella, e del presidente del Consiglio, Giorgia Meloni. Ma non mancano sportivi, vip del mondo della televisione e dello spettacolo. 3500 in tutto i conti controllati.”12

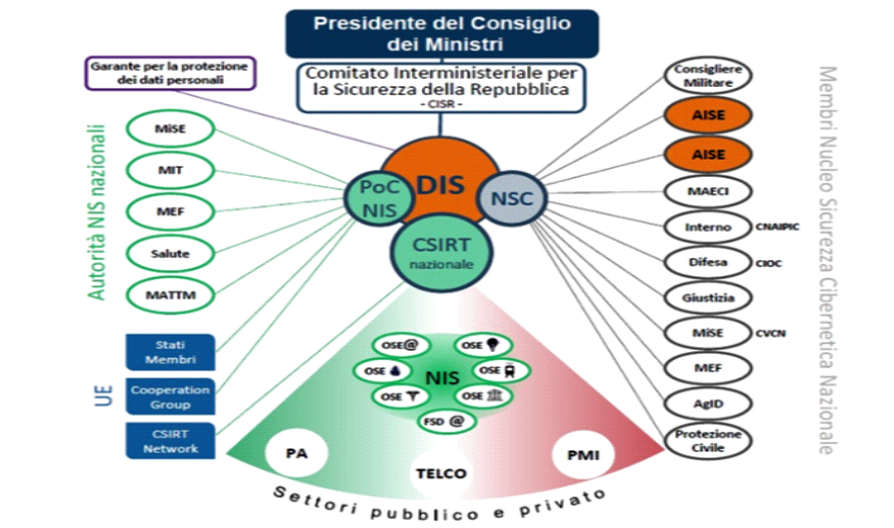

A questo punto, vediamo quale sia l’organizzazione di sicurezza nazionale realizzata per contrastare questo tipo di minaccia così subdola e ramificata.

L’evoluzione del sistema nazionale di sicurezza cibernetica

L’evoluzione del sistema nazionale di sicurezza cibernetica

Prima di proseguire, è opportuno dare una definizione di quella che è definita “crisi cibernetica nazionale”, secondo i dettami dell’organizzazione nazionale di sicurezza:

“Situazione in cui un incidente cyber assume dimensioni, intensità o natura tali da incidere sulla sicurezza nazionale o da non poter essere fronteggiato dalle singole Amministrazioni competenti in via ordinaria, ma attraverso l’assunzione di decisioni coordinate in sede interministeriale. In caso di crisi cibernetica nazionale, viene attivato il Nucleo per la Sicurezza Cibernetica (NSC).”13

Lo Stato italiano, al fine di fronteggiare efficacemente le minacce cyber, ha avviato da tempo una riforma del sistema di difesa cibernetica, nel quadro di un sistema integrato in ambito europeo.

A tale scopo, nel maggio del 2018 il Parlamento ha recepito la direttiva europea NIS (Network and Information Security),14 introducendola nell’ordinamento italiano. Tale direttiva affronta per la prima volta a livello europeo, in modo organico e trasversale, il tema della cyber security, contribuendo ad incrementare il livello comune di sicurezza nei paesi membri.

Come richiesto da tale provvedimento, le autorità competenti italiane hanno identificato gli Operatori di Servizi Essenziali (OSE) ed i Fornitori di Servizi Digitali (FSD) per ciascuno dei settori previsti dalla direttiva: energia, trasporti, settore bancario, infrastrutture dei mercati finanziari, sanità, fornitura e distribuzione di acqua potabile e infrastrutture digitali, per un totale di 465 realtà, tra pubbliche e private. La legge ha obbligato tali operatori ad adottare delle best practies per la gestione dei rischi. La norma, inoltre, ha individuato le modalità con cui valutare l’effettiva adesione a queste: un aspetto, quello di adeguamento alle norme, che fa davvero fare un salto di qualità alla cultura della sicurezza cibernetica.

A seguito della pubblicazione sulla Gazzetta Ufficiale nel novembre 2019, con un Decreto del presidente del consiglio dei ministri è stato costituito il Computer Security Incident Response Team (CSIRT)15 italiano, ossia una squadra predisposta all’intervento in caso di attacco informatico. Tale team è posto alla diretta dipendenza del Dipartimento delle Informazioni per la Sicurezza (DIS) con il compito di prevenire e gestire gli incidenti o gli attacchi informatici comunicando in tempo reale con gli Stati membri dell’Unione Europea eventualmente coinvolti nella situazione critica, ottenendo così una maggiore efficacia sull’azione difensiva.

Al CSIRT verrà implementato il lavoro finora svolto dal Nucleo per la Sicurezza Cibernetica (NSC) e l’attivazione del perimetro di sicurezza nazionale cibernetica approvato a settembre 2019 dal Governo. Successivamente il DIS, il Ministero dello Sviluppo Economico e l’Agenzia per l’Italia Digitale (AGID) sottoscriveranno degli accordi per assicurare il trasferimento delle funzioni del Computer Emergency Response Team (CERT) nazionale e del Computer Emergency Response Team della Pubblica Amministrazione (CERT-PA) al CSIRT italiano che, per lo svolgimento dei propri compiti, sfrutterà l’AGID come previsto dal decreto legislativo NIS. Il decreto istitutivo del CSIRT necessiterà di 180 giorni perché le sue disposizioni entrino in vigore; pertanto, questo nuovo organo dedicato alla difesa del cyberspazio italiano sarà operativo solo a partire da maggio 2020.

Nell’attesa di questa evoluzione strutturale e normativa, il CERT-PA ha recentemente dato il via ai test operativi della piattaforma nazionale per il contrasto degli attacchi informatici.16 Tale piattaforma avrà lo scopo di trasmettere gli indicatori di compromissione, notificare e rappresentare gli eventi di rischio informatico in diversi scenari.

Le pubbliche amministrazioni e gli utenti che usufruiranno del servizio potranno fare affidamento sulla piattaforma per il riconoscimento automatico di eventuali minacce informatiche. Grazie a essa i dati dei cyberattacchi, raccolti e segnalati automaticamente, saranno immediatamente analizzati per attivare tempestivamente una risposta difensiva integrata.

La piattaforma, che era già stata attivata dai primi mesi del 2019 in fase sperimentale ed è composta da vari elementi, tra cui il Client Nazionale Trasmissione Indicatori di compromissione (CNTI), è quindi entrata nella sua fase pilota, dopo la quale il progetto sarà migliorato ampliando inoltre la platea degli utenti. Sarà garantita anche una maggiore facilità di utilizzo del servizio, che potrà essere inserito nei processi tecnologici dedicati al governo della sicurezza aziendale.

Grazie a tale sistema, anche l’Italia potrà avere una pronta risposta agli attacchi informatici siano essi provenienti da singoli individui, organizzazioni locali o nazionali, minaccia convenzionale o non lineare.

2Glossario Intelligence. Il linguaggio degli Organismi informativi, p. 40.

3 La Piscopìa S., Setti S., Lo spionaggio cibernetico: profili di Diritto Internazionale, Eurilink University Press, Roma, 2021, p. 210.

4 Ibid.

5Minaccia APT: cosa sono le Advanced Persistent Threat, come funzionano e come difendersi, Cibersecurity360, https://www.cybersecurity360.it

6 Marcialis M., Le strade della violenza, Colorado Noir, Mondadori, 2006, p. 51.

7 Fusani C., La Equalize, ottocentomila spiati, i server in Lituania e la pista che porta in Russia, Tiscali Notizie, 2910/2024. https://notizie.tiscali.it/politica/articoli/equalize-ottocentomila-spia....

8Dag, la società di Cornelli ha fatturato 224mila euro in un anno e mezzo, Reggio Sera, 27/10/2024. https://www.reggiosera.it/2024/10/dag-la-societa-di-cornelli-ha-fatturat...

9 La Venia G., Dossieraggio, le carte dell'inchiesta di Milano: violato anche l'account di Sergio Mattarella, Rai News, 27/10/2024.https://www.rainews.it/video/2024/10/dossieraggio-le-carte-dell-inchiest....

10Spuntano i dossier sugli oligarchi russi: c’è pure l’uomo che comprò i beni di Fusillo, La Gazzetta del Mezzogiorno,

29/10/2024. https://www.lagazzettadelmezzogiorno.it/news/primo-piano/1571949/spuntan....

11 D’Amato A., Il Mossad, il Vaticano, i soldi per spiare i dipendenti: gli affari di Equalize con aziende e servizi segreti, Open, 30/10/2024. https://www.open.online/2024/10/30/equalize-eni-mossad-vaticano-soldi-az....

12 Soglio A., Da Striano all'inchiesta di Milano: il 2024 è l'anno dei dossieraggi, Affari Italiani, 28/10/2024. https://www.affaritaliani.it/cronache/dossier-inchiesta-milano-dati-stri....

13 Glossario Intelligence. Il linguaggio degli Organismi informativi, PCM-SISR, 2019, p. A.7

14 Con il Decreto Legislativo18 maggio 2018, n.65, pubblicato sulla Gazzetta Ufficiale n 132 del 9 giugno 2018, l'Italia ha dato attuazione, recependola nell'ordinamento nazionale, alla Direttiva (UE) 2016/1148, cd. Direttiva NIS.

16 https://www.wired.it/internet/web/2019/10/29/italia-attacchi-hacker/

Immagini: OpenAI / Linkedin / web